sábado, 16 de abril de 2016

video de mantenimiento correctivo de software

http://www.kizoa.es/Editar-Videos-Movie-Maker/d40446255k9149005o1l1/video-correctivo-de-sofware

jueves, 14 de abril de 2016

Video mantenimiento preventivo de software

http://www.kizoa.es/Editar-Videos-Movie-Maker/d40195585k2290125o1l1/video-de-formateo-y-booteo

mantenimiento preventivo

http://www.kizoa.es/Editar-Videos-Movie-Maker/d36379805k3275240o1l1/mantenimiento-

preventivo-

lunes, 4 de abril de 2016

Mantenimiento De Software

¿Que es des-fragmentar un disco?

Desfragmentador de Windows es un programa incluido en Microsoft Windows diseñado para aumentar la velocidad de acceso al disco y, en ocasiones, aumentar la cantidad de espacio utilizable mediante la desfragmentación, es decir, la reordenación de los archivos almacenados en un disco de manera que sus pedazos ocupen un espacio contiguo. El objetivo es minimizar el tiempo de movimiento de los cabezales del disco y aumentar al máximo la velocidad de transferencia.

¿Para que se utiliza?

Esta utilidad, la incluye el Sistema Operativo Windows, y sirve para reunir los archivos y las carpetas que se encuentran fragmentados en el disco duro del equipo, de este modo cada uno de ellos ocupa un sólo espacio en el disco. Con los archivos cuidadosamente almacenados, sin fragmentación, las operaciones de lectura y escritura en el disco resultan mucho más ágiles.

pasos a realizar

Inicia Windows . Abre el menú Inicio y haz clic el apartado Equipo (Mi PC). Da clic derecho sobre el disco que deseas desfragmentar y selecciona Propiedades:

Metasploit: Los exploits son pequeñas piezas de software diseñadas para aprovechar vulnerabilidades en otras aplicaciones o sistemas operativo. Metasploit es uno de los kits de explotación más grandes de la red. En él podemos encontrar un gran número de exploits con los que vamos a poder analizar la seguridad de cualquier sistema y su robustez frente a este tipo de ataques informáticos. Metasploit no es gratuita ni de código abierto (aunque ofrece una versión gratuita y limitada para estudiantes y pequeños profesionales), pero pese a su precio es una de las herramientas más utilizadas por investigadores de seguridad y para realizar pruebas de hacking ético.

Metasploit: Los exploits son pequeñas piezas de software diseñadas para aprovechar vulnerabilidades en otras aplicaciones o sistemas operativo. Metasploit es uno de los kits de explotación más grandes de la red. En él podemos encontrar un gran número de exploits con los que vamos a poder analizar la seguridad de cualquier sistema y su robustez frente a este tipo de ataques informáticos. Metasploit no es gratuita ni de código abierto (aunque ofrece una versión gratuita y limitada para estudiantes y pequeños profesionales), pero pese a su precio es una de las herramientas más utilizadas por investigadores de seguridad y para realizar pruebas de hacking ético.

THC Hydra Una vez más, esta aplicación también es utilizada para comprobar la seguridad de las contraseñas de un sistema o de una red. THC Hydra se utiliza principalmente para comprobar la robustez de una clave mediante ataques de diccionario o de fuerza bruta, especialmente de cara a páginas web.

THC Hydra Una vez más, esta aplicación también es utilizada para comprobar la seguridad de las contraseñas de un sistema o de una red. THC Hydra se utiliza principalmente para comprobar la robustez de una clave mediante ataques de diccionario o de fuerza bruta, especialmente de cara a páginas web.

Desfragmentador de Windows es un programa incluido en Microsoft Windows diseñado para aumentar la velocidad de acceso al disco y, en ocasiones, aumentar la cantidad de espacio utilizable mediante la desfragmentación, es decir, la reordenación de los archivos almacenados en un disco de manera que sus pedazos ocupen un espacio contiguo. El objetivo es minimizar el tiempo de movimiento de los cabezales del disco y aumentar al máximo la velocidad de transferencia.

¿Para que se utiliza?

Esta utilidad, la incluye el Sistema Operativo Windows, y sirve para reunir los archivos y las carpetas que se encuentran fragmentados en el disco duro del equipo, de este modo cada uno de ellos ocupa un sólo espacio en el disco. Con los archivos cuidadosamente almacenados, sin fragmentación, las operaciones de lectura y escritura en el disco resultan mucho más ágiles.

pasos a realizar

Inicia Windows . Abre el menú Inicio y haz clic el apartado Equipo (Mi PC). Da clic derecho sobre el disco que deseas desfragmentar y selecciona Propiedades:

Se abrirá una ventana. haz clic en la pestaña Herramientas y luego haz clic en Desfragmentar ahora:

¿Como se establece un punto de recuperación?

Windows XP nos dota de una Herramienta extraordinaria para poder solucionar estos problema , esa Herramienta es la Restauración del Sistema , por defecto esta aplicación ya viene instalada y funcionado con nuestro sistema operativo, pero de todos modos por si alguien la ha deshabilitado los enseñaremos como volverla a Activar .

Básicamente lo que hace esa herramienta es crear un punto de restauración bien regularmente o bien cuando instalamos algo nuevo en nuestro ordenador, ese proceso es automático.

¿como se libera espacio en un disco?

a) Vamos a Mi Pc, o al explorador de Windows, y alli pinchamos con el secundario en el disco duro que queremos liberar. De las opciones que salen damos a “Propiedades”.:

b) Pinchamos en Liberar Espacio, y nos comenzará a cargar una ventanita recopilando información, hasta que nos salga otra semejante a esta:

c) Seleccionamos los archivos que queremos liberar (no temais, los que salen ahi no hay peligro normalmente de que se borre ninguno), y le damos a aceptar. Nos pedirá que confirmemos. Lo hacemos y listo, saldra otra barra como que lo esta haciendo, y al finalizar se cerrará.

¿pasos para depurar un archivo?

inicio>todos los programas>accesorios>herramientas del sistema>liberador de espacio en disco duro

menciona (10) herrmanientas de software y sus aplicacones del (2015)

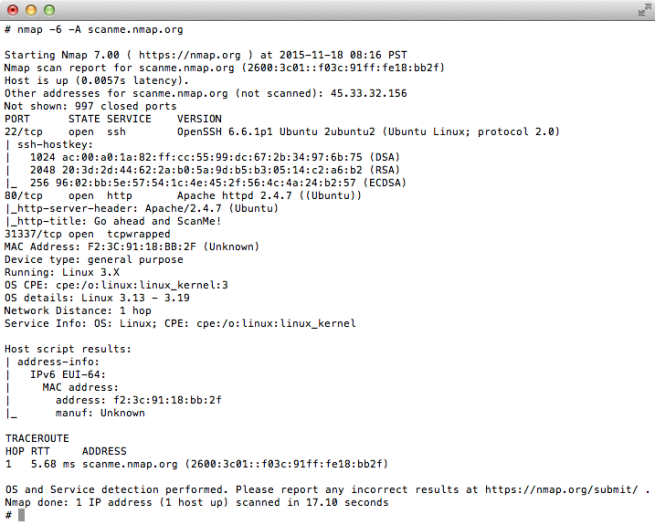

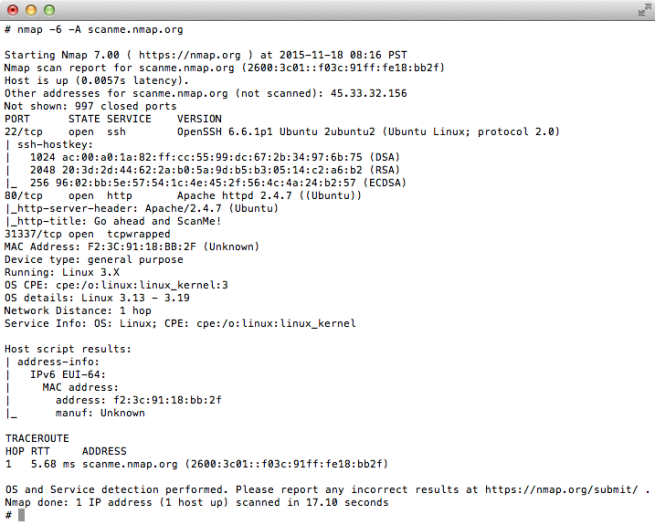

Nmap, la herramienta más conocida para hacking ético

Esta herramienta, de código abierto, es sin duda el analizador de red más conocido y utilizado por los usuarios que quieren comprobar de forma remota la seguridad de un sistema informático. Entre otras, las principales funciones que nos ofrece esta herramienta son control de puertos abiertos, horario de uso de servicios de red, control del host y de la actividad en la red del mismo, así como identificar la configuración del ordenador (sistema operativo, firewall, etc)

Metasploit: Los exploits son pequeñas piezas de software diseñadas para aprovechar vulnerabilidades en otras aplicaciones o sistemas operativo. Metasploit es uno de los kits de explotación más grandes de la red. En él podemos encontrar un gran número de exploits con los que vamos a poder analizar la seguridad de cualquier sistema y su robustez frente a este tipo de ataques informáticos. Metasploit no es gratuita ni de código abierto (aunque ofrece una versión gratuita y limitada para estudiantes y pequeños profesionales), pero pese a su precio es una de las herramientas más utilizadas por investigadores de seguridad y para realizar pruebas de hacking ético.

Metasploit: Los exploits son pequeñas piezas de software diseñadas para aprovechar vulnerabilidades en otras aplicaciones o sistemas operativo. Metasploit es uno de los kits de explotación más grandes de la red. En él podemos encontrar un gran número de exploits con los que vamos a poder analizar la seguridad de cualquier sistema y su robustez frente a este tipo de ataques informáticos. Metasploit no es gratuita ni de código abierto (aunque ofrece una versión gratuita y limitada para estudiantes y pequeños profesionales), pero pese a su precio es una de las herramientas más utilizadas por investigadores de seguridad y para realizar pruebas de hacking ético.Angry IP Scanner Esta herramienta gratuita y de código abierto, también conocida como IPScan, es utilizada en el hacking ético para realizar escáneres de red. Su principal característica es su sencillez de uso ya que, gracias a ello, el proceso de análisis de direcciones IP y puertos para encontrar posibles puertas traseras es muy rápido y simple, bastante más que con otras herramientas similares..

Cain and Abel, el todo en uno de las contraseñas

Esta herramienta es una de las más completas cuando hablamos de recuperación de contraseñas. Desde ella vamos a poder llevar a cabo una serie de ataques (por ejemplo, la captura de datos de red) para intentar buscar debilidades en las contraseñas o si es posible adivinarlas a través de técnicas de explotación, por fuerza bruta, por diccionario e incluso por criptoanálisis.

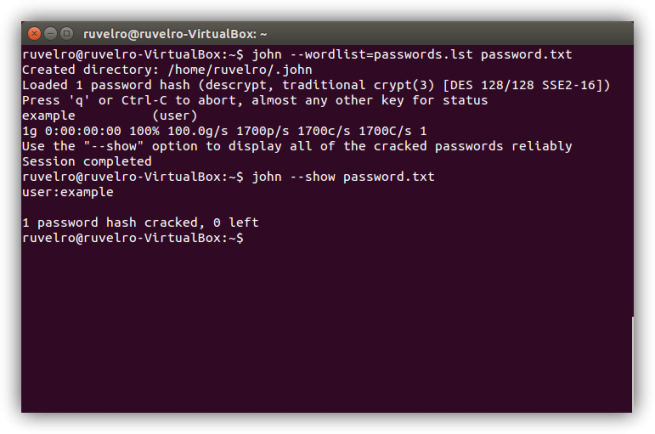

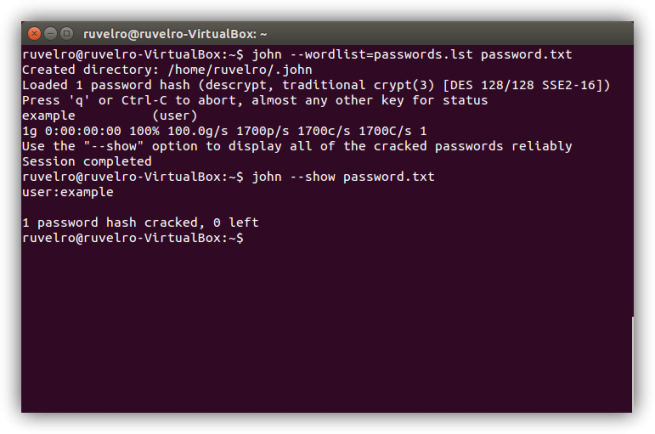

John The Ripper Siguiendo con las contraseñas, esta herramienta es una de las más utilizadas para llevar a cabo ataques de diccionario y, sobre todo, de fuerza bruta para poder deducir contraseñas.

John The Ripper también puede ser utilizado para llevar a cabo tareas bastante más complejas como buscar posibles grietas en las contraseñas analizando los hashes o comparando las diferentes salidas de datos al generar contraseñas.

THC Hydra Una vez más, esta aplicación también es utilizada para comprobar la seguridad de las contraseñas de un sistema o de una red. THC Hydra se utiliza principalmente para comprobar la robustez de una clave mediante ataques de diccionario o de fuerza bruta, especialmente de cara a páginas web.

THC Hydra Una vez más, esta aplicación también es utilizada para comprobar la seguridad de las contraseñas de un sistema o de una red. THC Hydra se utiliza principalmente para comprobar la robustez de una clave mediante ataques de diccionario o de fuerza bruta, especialmente de cara a páginas web.Burp Suite

Esta herramienta se utiliza especialmente en el hacking ético de páginas y aplicaciones web. Esta herramienta cuenta, por defecto, con dos funcionalidades: “Burp Suite Spider”, que permite enumerar los parámetros potencialmente vulnerables de una red e “Intruder”, módulo que facilita y automatiza los ataques.

Ettercap

Ettercap es una de las herramientas más utilizadas para hacking ético a nivel de red. Esta herramienta permite llevar a cabo diferentes ataques como ARP poisoning para identificar sistemas dentro de una red, tras lo cual lanzar otro tipo de ataques como MITM para poder llevar a cabo ataques más avanzados, por ejemplo, la explotación de vulnerabilidades.

Nessus Remote Security Scanner Esta herramienta permite realizar pruebas de hacking ético analizando y comprobando vulnerabilidades en sistemas remotos. El software de Nessus es utilizado en más de 75.000 organizaciones de todo el mundo, por lo que, aunque antes era software libre, recientemente la herramienta ha adoptado una forma privativa para poder explotar un modelo de negocio gracias a ella.

Wapiti

Aunque esta herramienta es poco conocida, tiene un número de usuarios considerable. Wapiti es capaz de escanear un sistema o una red y detectar cientos de vulnerabilidades potenciales que puedan existir en él. Esta herramienta tiene un amplio mercado en el análisis de seguridad de aplicaciones web, donde los usuarios analizan el código HTML en busca de posibles vulnerabilidades que permitan inyectar código y que puedan suponer un riesgo para la seguridad.

manto correctivo

¿que es bootear?

La palabra bootear es el verbo de la palabra to boot (iniciar), que en informática se refiere a lasecuencia de inicio o arranque que tiene un equipo en el momento en que lo enciendes.

El formato de disco duro es un conjunto de

operaciones informáticas,

independientes entre sí, físicas o lógicas, que permiten restablecer un disco duro, una memoria USB, una partición del disco duro o

de la memoria USB o cualquier otro dispositivo

de almacenamiento de datos a su estado original, u óptimo para

ser reutilizado o reescrito con nueva información.

¿que es bootear?

La palabra bootear es el verbo de la palabra to boot (iniciar), que en informática se refiere a lasecuencia de inicio o arranque que tiene un equipo en el momento en que lo enciendes.

¿como se realiza un booteo?

1. Reiniciar el equipo y darle cli en supr

2. iniciar desde la unidad de CD-DVD, si no hay

nada (No hay disco o no es un disco con un sistema operativo) pasa al siguiente

componente.

3. Floppy Drive (diskette.

¿ que es es formato de disco duro?

q

¿que es una particion de disco?

es un espacio de uso que asignamos en un disco

duro. En cada disco duro podremos hacer varias particiones, de tal modo que

todas ellas son en cierto modo independientes entre sí y podemos

trabajar de manera individual sobre cada una, es decir, los datos que introduzcamos

en una de ellas no afectan al espacio de las otras, si borramos los datos de

una las demás no sufren variaciones, etc.

cuantas particiones primarias maximas puede tener un disco duro

En un disco duro sólo se permiten

crear 4 particiones primarias (o 3 primarias y 1 extendida). Después

de crearlas ya no se pueden crear más particiones. En una partición extendida

se pueden crear particiones lógicas, hasta 64.

Suscribirse a:

Entradas (Atom)